VMware OSPs

VMware Operating System Specific Packages

Kevesen tudják, hogy a VMware létrehozott egy repository-t a különböző operációs rendszerekhez előre csomagolt hivatalos VMware Tools csomagok számára. Ez a megoldás alternatív telepítési lehetőséget nyújt, az eddig használt vSphere Client-ből kezdeményezett telepítés mellett.

Miért is jó ez nekünk?

- Szabványos telepítést tesz lehetővé

Tehát, nem kell többé forrásból, vagy – az operációs rendszerünk csomagkezelőjébe nem illő – bináris telepítőkészlettel bajlódni, használhatjuk az operációs rendszer által biztosított szabványos csomagkezelőt a vmware-tools csomagok telepítésére is.

- Kezelhetőbb

Azaz, a vmware-tools csomagok telepítése ezesetben pont olyan egyszerűvé válik, mint egy normál szoftvercsomag telepítése. Mindemellett, a csomagok közül lehetőség van csak a számunkra szükségeseket feltelepíteni, és ezekből is kiválaszthatjuk a számunkra legmegfelelőbb verziót.

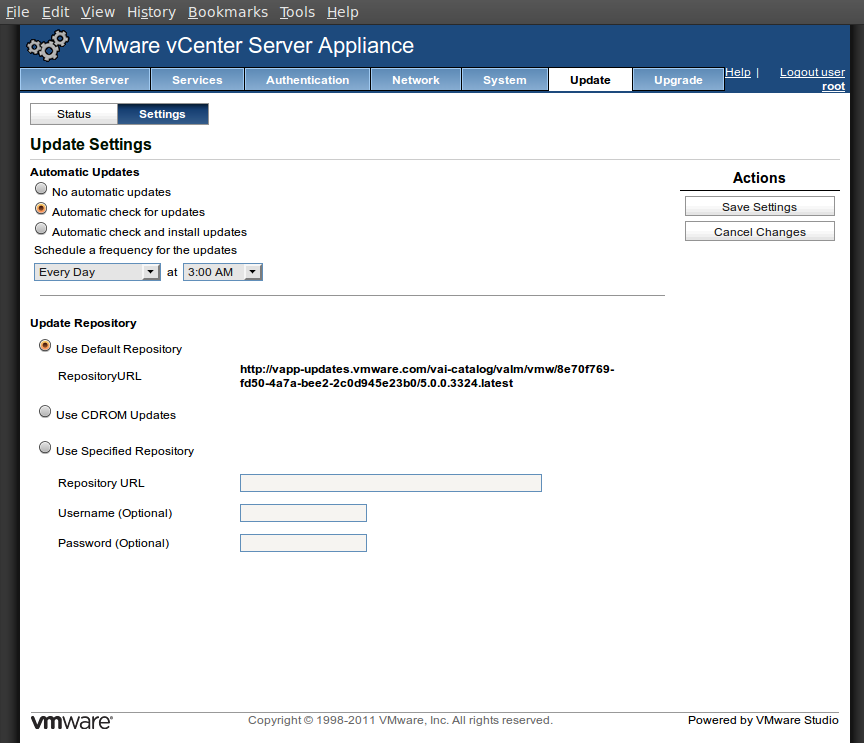

- ESX-től függetlenül frissítheő

Vagyis, az adott VMware környezettől függetlenül frissíthető, azaz a vmwate-tools csomagok telepítése nem függ többé az ESXi verzióktól. Ezt a megoldást használva, az adott operációs rendszer csomagkezelőjére bízhatjuk a frissítéseket – ahogyan a többi egyszerű szoftvercsomag esetében is tesszük.

- Támogatott

A VMware hivatalos támogatást nyújt hozzá, ami produktív környezetben fontos követelmény lehet…

Támogatott operációs rendszerek

- Community ENTerprise Operating System (CentOS)

- 4.0 vagy újabb

- Red Hat Enterprise Linux

- 3.0 vagy újabb

- SUSE Linux Enterprise Server

- 9 vagy újabb

- SUSE Linux Enterprise Desktop

- 10 vagy újabb

- Ubuntu Linux

- 8.04 vagy újabb

Telepítés

RedHat, CentOS

-

Aláíró kulcs telepítése

Ahhoz hogy a csomagkezelőnk ellenőrizni tudja a csomagok hitelességét először is telepíteni kell a VMware aláíró kulcsát:

rpm --import http://packages.vmware.com/tools/VMWARE-PACKAGING-GPG-KEY.pub

-

Repository felvétele

Ezek után, fel kell vennünk magát a repository-t, amihez hozzunk létre /etc/yum.repos.d/vmware-tools.repo néven egy állományt, a következő tartalommal:

[vmware-tools] name=VMware Tools baseurl=http://packages.vmware.com/tools/esx/<esx-version>/<dist>/<arch> enabled=1 gpgcheck=1

Amiben a következő mezőket kell értelem szerűen lecserélni:

-

vmware-tools csomag telepítése

A fentiek elvégzése után, a szokott módon telepíthetjük is a vmware-tool csomagokat:

yum install vmware-tools ... Dependencies Resolved ============================================================================================================================================= Package Arch Version Repository Size ============================================================================================================================================= Installing: vmware-tools x86_64 8.3.12-559003.el6 vmware-tools 2.7 k Installing for dependencies: vmware-open-vm-tools x86_64 8.3.12-559003.el6 vmware-tools 2.8 k vmware-open-vm-tools-common x86_64 8.3.12-559003.el6 vmware-tools 5.0 M vmware-open-vm-tools-kmod x86_64 8.3.12-559003.el6 vmware-tools 93 k vmware-open-vm-tools-nox x86_64 8.3.12-559003.el6 vmware-tools 2.6 k vmware-open-vm-tools-xorg-drv-display x86_64 11.0.1.0-0.559003.el6 vmware-tools 33 k vmware-open-vm-tools-xorg-drv-mouse x86_64 12.6.7.0-0.559003.el6 vmware-tools 18 k vmware-open-vm-tools-xorg-utilities x86_64 8.3.12-559003.el6 vmware-tools 7.5 M vmware-tools-common x86_64 8.3.12-559003.el6 vmware-tools 39 k vmware-tools-nox x86_64 8.3.12-559003.el6 vmware-tools 2.6 k Transaction Summary ============================================================================================================================================= Install 10 Package(s) Upgrade 0 Package(s)

Ubuntu

- Aláíró kulcs telepítése

Ahhoz hogy a csomagkezelőnk ellenőrizni tudja a csomagok hitelességét először is telepíteni kell a VMware aláíró kulcsát:

wget http://packages.vmware.com/tools/VMWARE-PACKAGING-GPG-KEY.pub apt-key add VMWARE-PACKAGING-GPG-KEY.pub

-

Repository felvétele

Ezek után, fel kell vennünk magát a repository-t, amihez hozzunk létre /etc/apt/sources.list.d/vmware-tools.list néven egy állományt, a következő tartalommal:

deb http://packages.vmware.com/tools/esx/<esx-version>/ubuntu <dist> main restricted

Amiben a következő mezőket kell értelem szerűen lecserélni:

-

vmware-tools csomag telepítése

A fentiek elvégzése után, a szokott módon telepíthetjük is a vmware-tool csomagokat:

apt-get install vmware-open-vm-tools-kmod-`uname -r |cut -d - -f3` apt-get instal vmware-tools